Contents

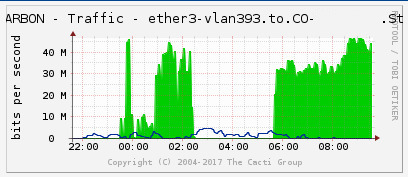

Baru-baru ini sedang mewabah memcached amplification attack pada Zimbra seperti yang sudah diberitakan di https://blog.cloudflare.com/memcrashed-major-amplification-attacks-from-port-11211 . Jika server Zimbra sudah terkena serangan ini akan berdampak flooding atau banjirnya traffic bandwidth dari server Zimbra mengarah keluar / outgoing hingga mencapai 40 Mbps bahkan lebih seperti monitor traffic berikut.

Memperbaiki Memcached Amplification Attack Zimbra

Jalankan perintah berikut untuk memperbaiki serangan dengan menggunakan user zimbra. Jika infrastruktur zimbra anda adalah multi server, jalankan perintah berikut pada server proxy.

|

1 2 3 |

zmprov ms `zmhostname` zimbraMemcachedBindAddress 127.0.0.1 zmprov ms `zmhostname` zimbraMemcachedClientServerList 127.0.0.1 zmcontrol restart |

Pastikan kembali service memcached sudah listen hanya untuk dirinya sendiri atau localhost (127.0.0.1) dengan menggunakan perintah berikut.

|

1 |

netstat -tulpn |grep 11211 |

Maka akan terlihat seperti berikut.

|

1 2 |

tcp 0 0 127.0.0.1:11211 0.0.0.0:* LISTEN 2879/memcached udp 0 0 127.0.0.1:11211 0.0.0.0:* 2879/memcached |

Rekomendasi

- Hanya membukakan port-port seperti 80, 443, 25, 465, 587, 143, 993, 110, 995 yang hanya dibutuhkan oleh user. Selebihnya DROP atau BLOCK.

- Menempatkan server-server proxy Zimbra pada segment DMZ atau dibatasi oleh firewall yang memiliki fitur IPS/IDS

Bagi Kamu Yang Ingin Mendapatkan Penawaran Incident Support atau Local Support Untuk Perusahaan/Institusi Kamu Saat Ini. Silahkan klik dibawah ini dan tuliskan pesan di layanan chat yang tersedia

Saya sudah coba tp pas melakukan perintah ini netstat -tulpn |grep 11211 masih 0.0.0.0:11211

kira2 knp ya

Halo Mas Widi,

Apakah service zimbra nya sudah di restart ?

Halo Mas Rio,

Sudah saya lakukan perintah seperti diatas, tetapi server masih not respond ketika diakses oleh user lewat web.

Apakah flooding masih terjadi? karena dinetstat tidak ada tanda2 flooding.

Halo Mas Hamdan,

Mohon maaf baru merespon, apakah sudah dipastikan service Zimbra ny running semua ? Firewallnya gimana ?

Halo mas rio

Saya mau tanya apakah cara ini bisa untuk zimbra non-multi server

Halo Mas Abdillah,

Cara ini untuk single server. Sedangkan untuk multi server pakai cara https://wiki.zimbra.com/wiki/Blocking_Memcached_Attack#For_Zimbra_Multi_Server_Installation.

Terimakasih.

mas rio

klo untuk zimbra multiple server untuk mta dan proxy di gabung kira kira bermasalah ga, karna kebutuhannya untuk incoming dan outgoing ingin tetap pakai mail.example.com untuk di mail client nya.

ohon pencerahan nya

Halo Mas Setiawan,

Tidak bermasalah mas, karna biasanya saya lebih pilih digabungkan 😀

untuk setting firewall Memcached Exploit port 11211 berarti di server mta nya ya mas rio

Di server Proxy mas.

server proxy nya kan di gabung dengan mta

Pokoknya mencegah memcached amplification attack dijalankan di server yang ada service Proxynya.